- 09 Nov 2023

- 4 Minutes à lire

- Impression

- Sombre

- PDF

Configuration d’une authentification unique avec ADFS

- Mis à jour le 09 Nov 2023

- 4 Minutes à lire

- Impression

- Sombre

- PDF

L’authentification unique est une fonctionnalité disponible uniquement pour les forfaits de paiement Airtable Enterprise. Pour en savoir plus sur les tarifs Enterprise, contactez-nous ici.

Cet article est destiné aux admins qui configurent une authentification unique pour leurs équipes.

Si vous recherchez des informations sur la configuration d’une authentification unique avec Okta, veuillez lire cet article.

Si vous recherchez des informations sur la configuration d’une authentification unique avec Google, veuillez lire cet article.

Si vous recherchez des informations sur la configuration d’une authentification unique avec Microsoft Entra ID, veuillez lire cet article.

Si vous recherchez des informations sur la configuration d’une authentification unique avec OneLogin, veuillez lire cet article.

Ci-dessous, vous trouverez des instructions pour la configuration d’une authentification unique avec ADFS.

ADFS

Configuration d’une authentification unique pour ADFS

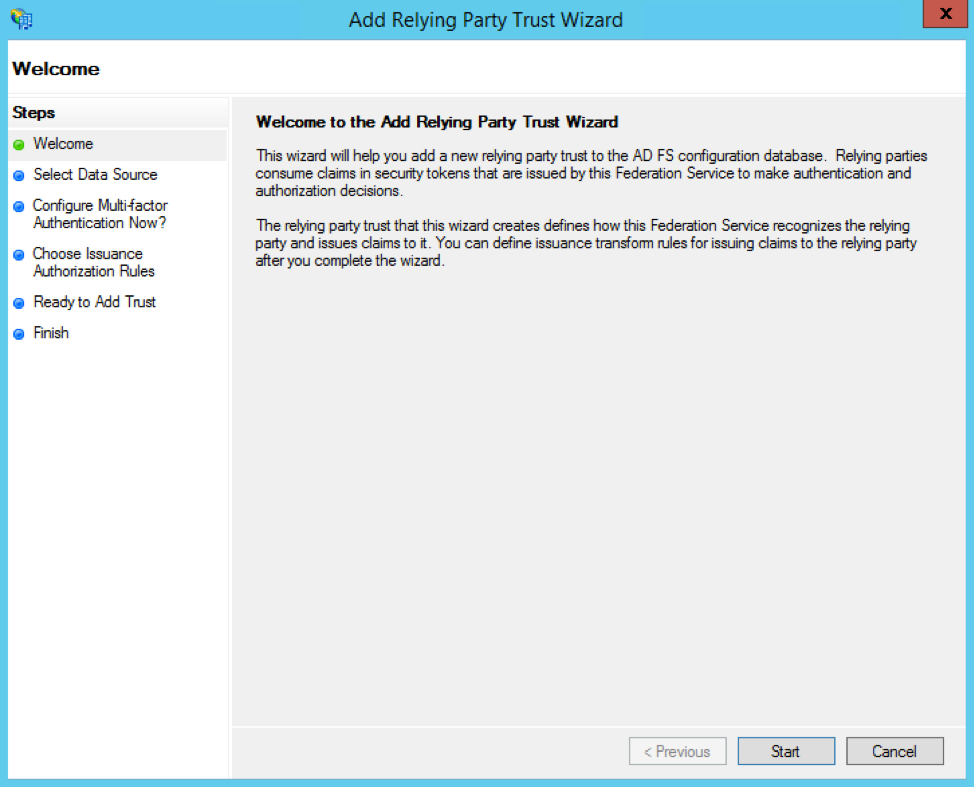

Dans le volet de navigation de gauche d’ADFS, sélectionnez Relying Party Trust (Approbation de partie de confiance), puis Add Relying Party Trust (Ajouter une approbation de partie de confiance) et cliquez sur Start (Démarrer).

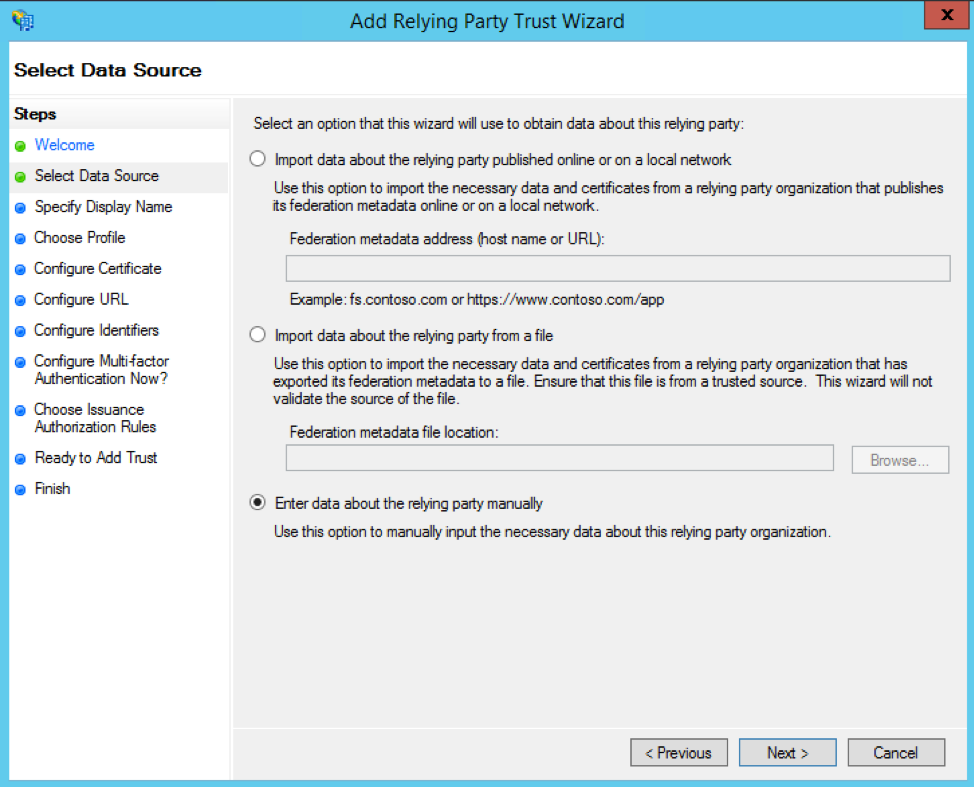

Cliquez sur le bouton radio Enter data about the relying party manually (Entrer manuellement les données concernant la partie de confiance), puis cliquez sur le bouton Next (Suivant).

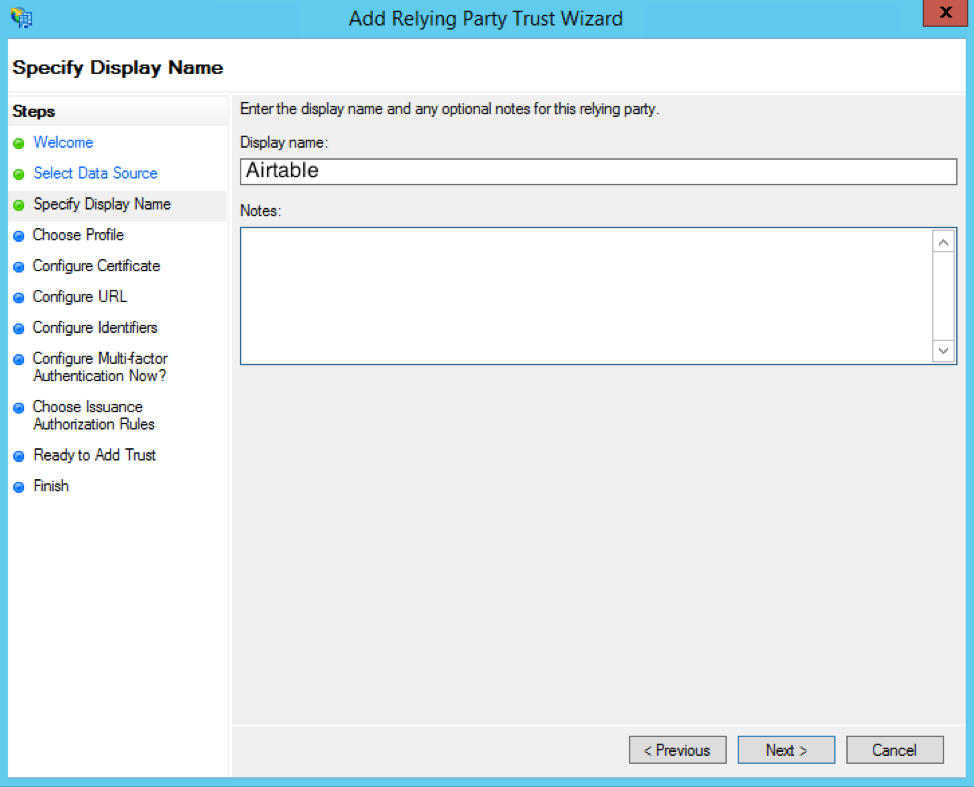

Vous pouvez saisir le nom d’affichage de votre choix (par exemple, « Airtable ») ainsi que d’éventuelles remarques, puis cliquer à nouveau sur le bouton Next (Suivant).

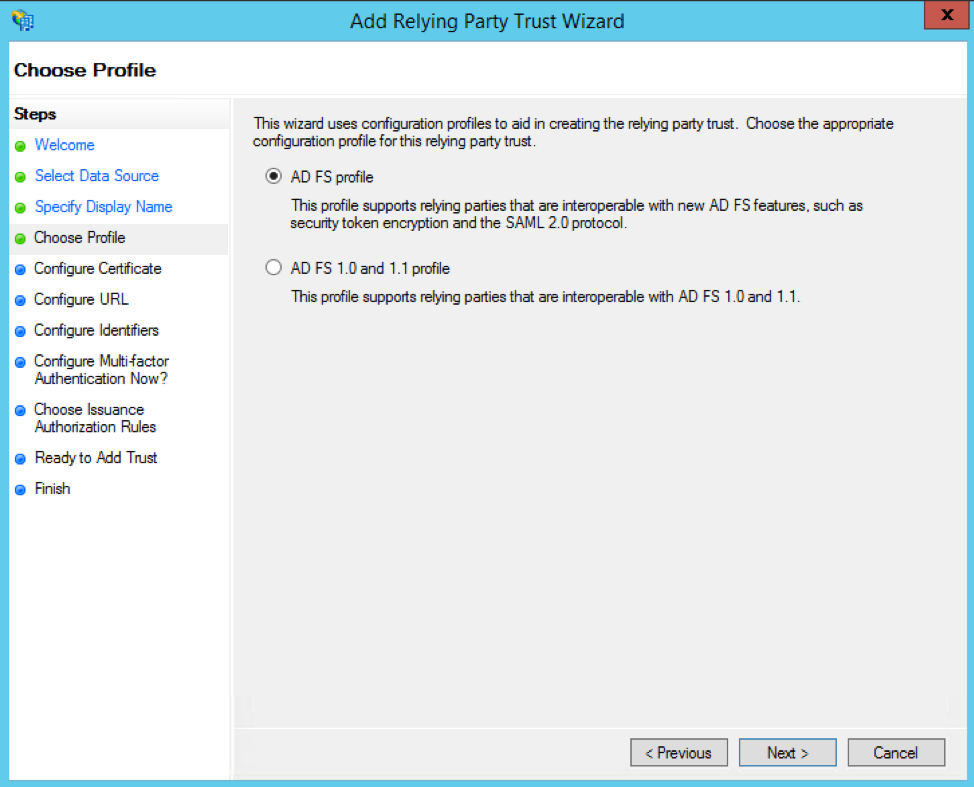

Choisissez ensuite AD FS profile (Profil AD FS) en tant que profil de configuration.

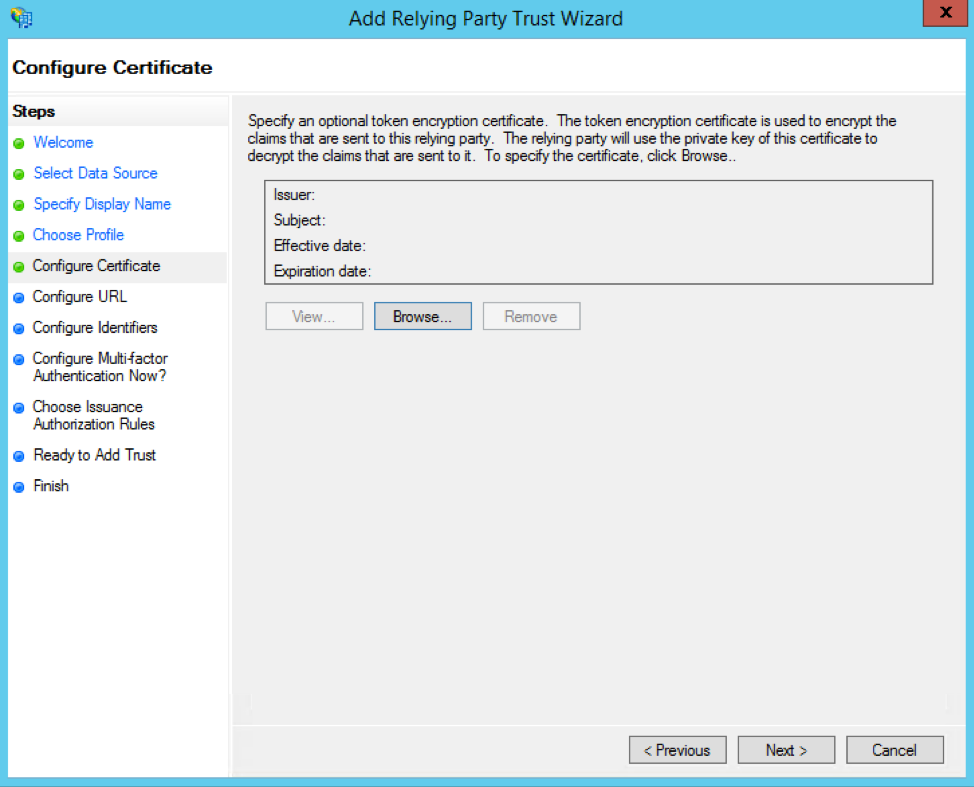

Cliquez sur le bouton Next (Suivant) sur la page Configure Certificate (Configurer le certificat).

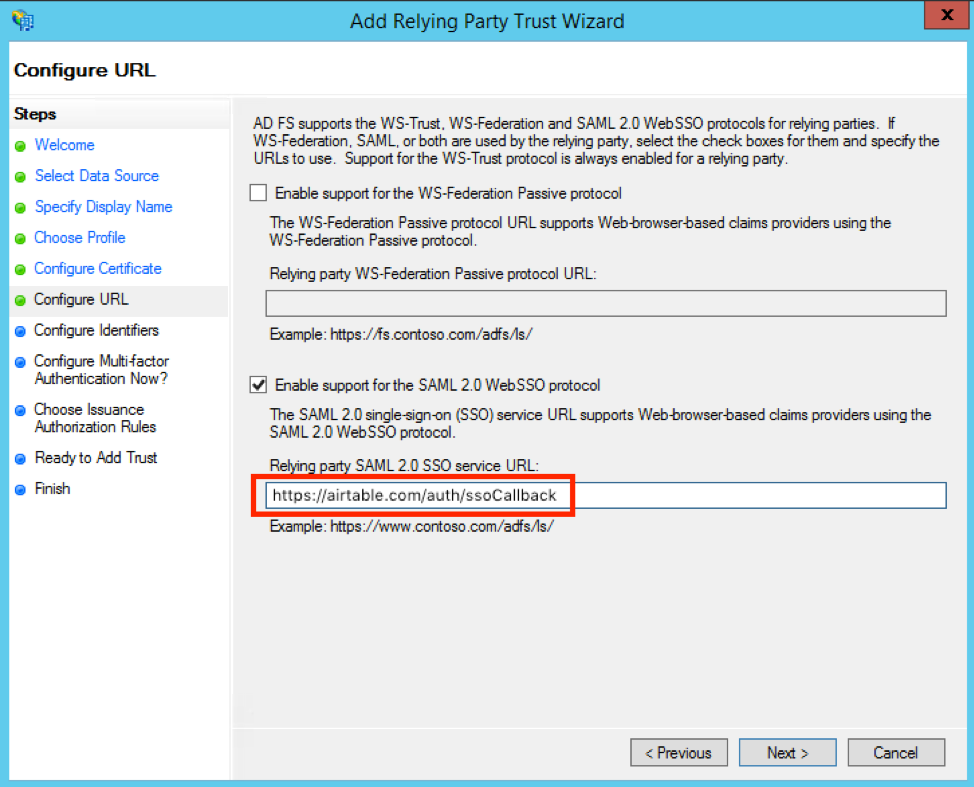

Sur la page Configure URL (Configurer l’URL), cochez la case Enable support for the SAML 2.0 WebSSO protocol (Activer la prise en charge du protocole WebSSO SAML 2.0) et collez l’URL suivante : https://airtable.com/auth/ssoCallback

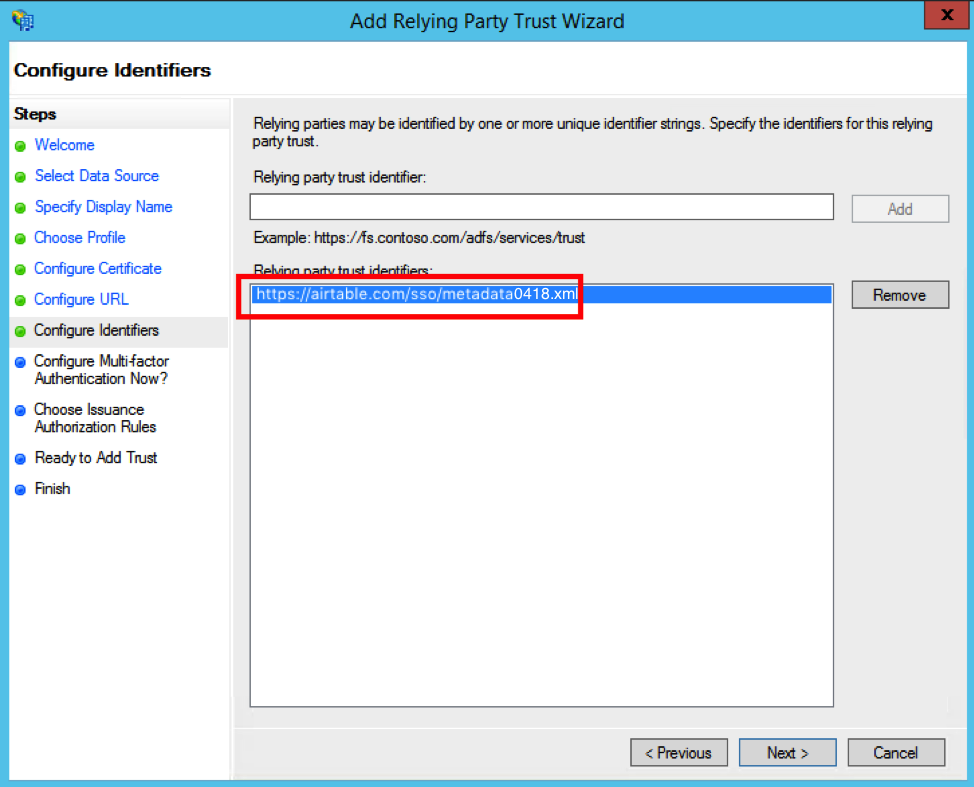

Sur la page Configure Identifiers (Configurer les identificateurs), ajoutez https://airtable.com/sso/metadata0418.xml en tant qu’identificateur d’approbation de partie de confiance.

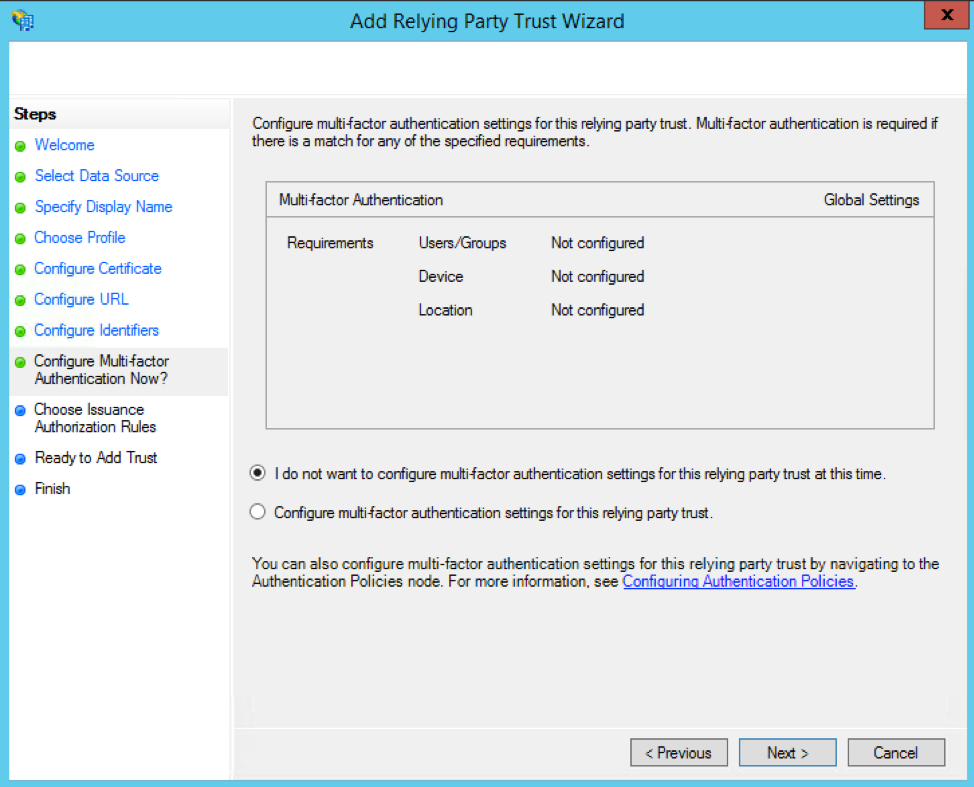

Sur la page Configure Multi-factor Authentication Now? (Configurer l’authentification multifacteur maintenant ?), choisissez l’option « I do not want to configure multi-factor authentication settings for this relying party at this time. » (Je ne souhaite pas configurer les paramètres d’authentification multifacteur pour cette partie de confiance pour le moment).

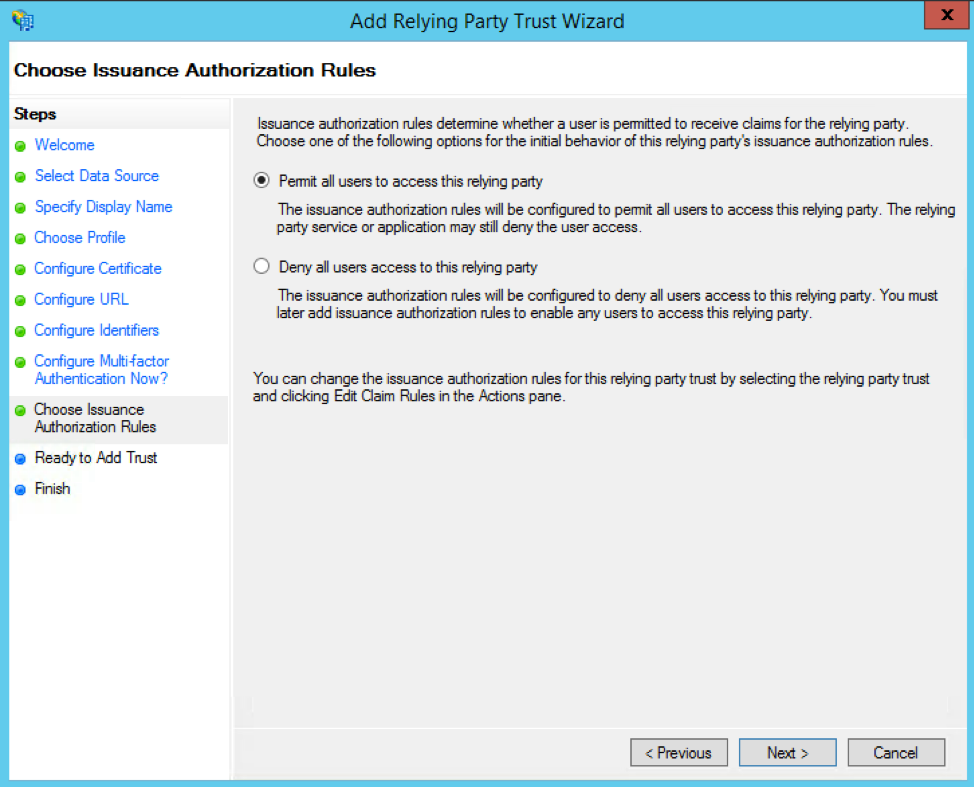

Sur la page Choose Issuance Authorization Rules (Choisir les règles d’autorisation d’émission), sélectionnez l’option « Permit all users to access this relying party » (Autoriser l’accès de tous les utilisateurs à cette partie de confiance).

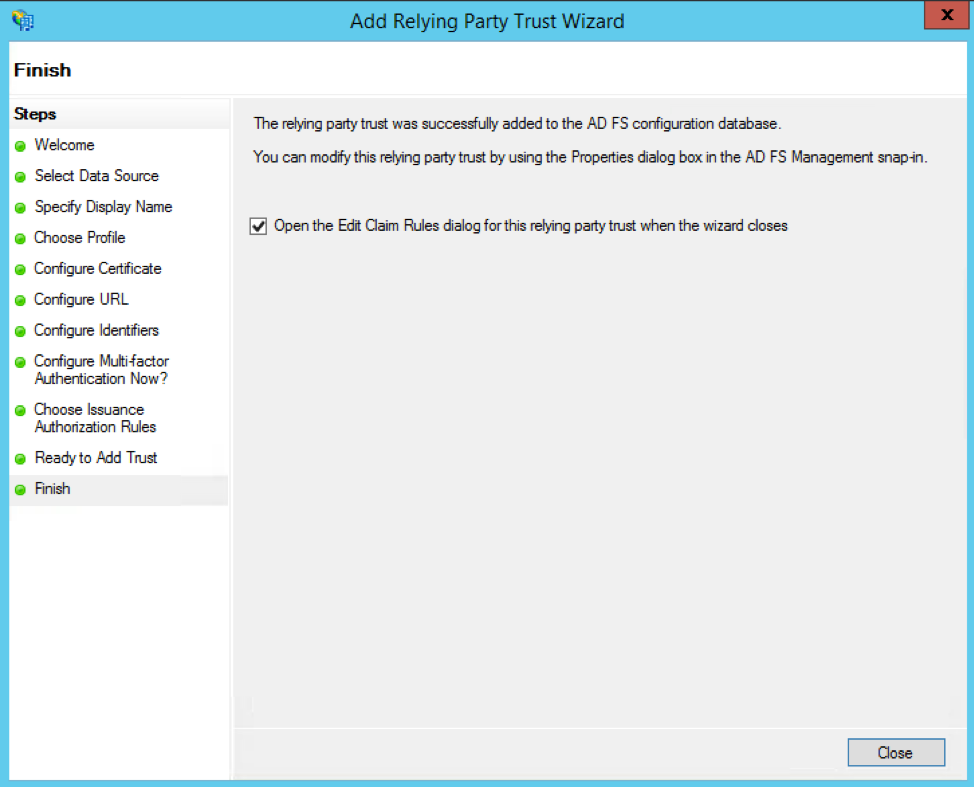

Sur l’écran final, cochez la case « Open the Edit Claim Rules dialog for this relying party trust when the wizard closes » (Ouvrir la boîte de dialogue Modifier les règles de revendication pour cette approbation de partie de confiance à la fermeture de l’assistant). Cette opération ouvrira la boîte de dialogue Edit Claim Rules (Modifier les règles de revendication) une fois que vous aurez cliqué sur le bouton Close (Fermer).

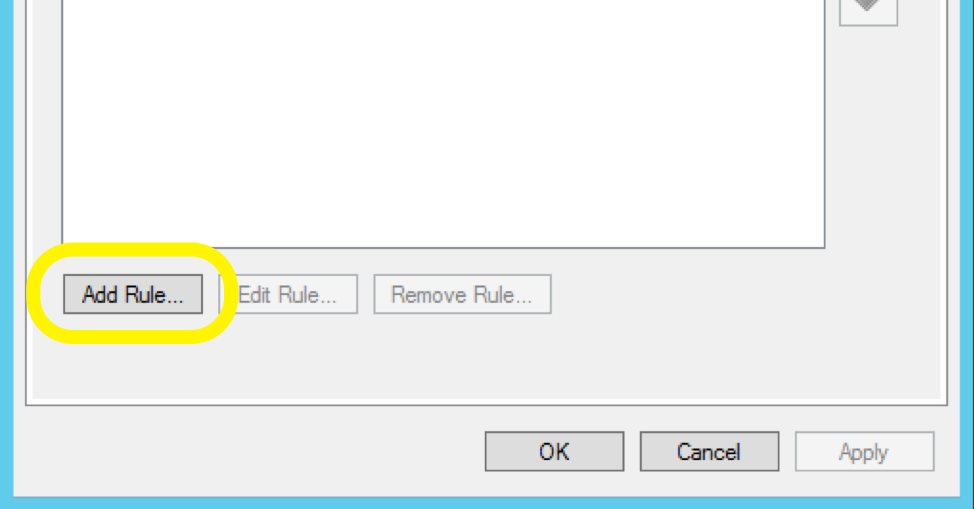

Une fois dans la boîte de dialogue Edit Claim Rules (Modifier les règles de revendication), accédez à l’onglet Issuance Transform Rules (Règles de transformation d’émission), puis cliquez sur le bouton Add Rule (Ajouter une règle). Cette opération ouvrira la page Add Transform Claim Rule Wizard (Assistant Ajout de règle de revendication de transformation).

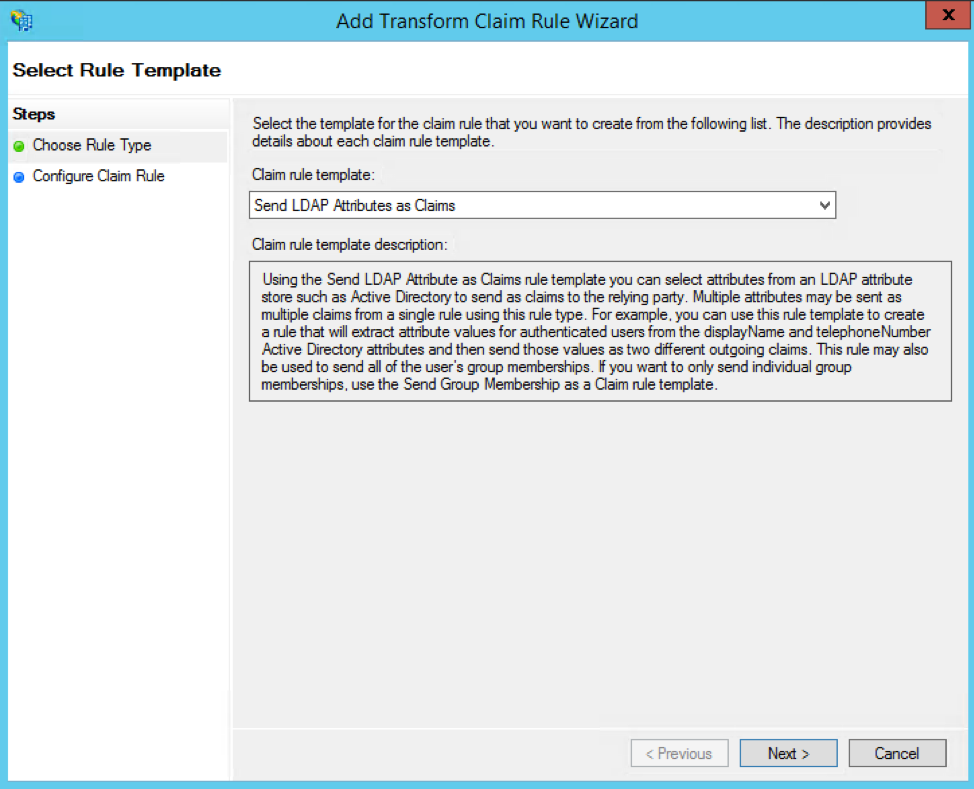

Dans la page Add Transform Claim Rule Wizard (Assistant Ajout de règle de revendication de transformation), il vous sera demandé de choisir le type de règle. Dans le menu déroulant Claim rule template (Modèle de règle de revendication), sélectionnez l’option Send LDAP Attributes as Claims (Envoyer des attributs LDAP en tant que revendications).

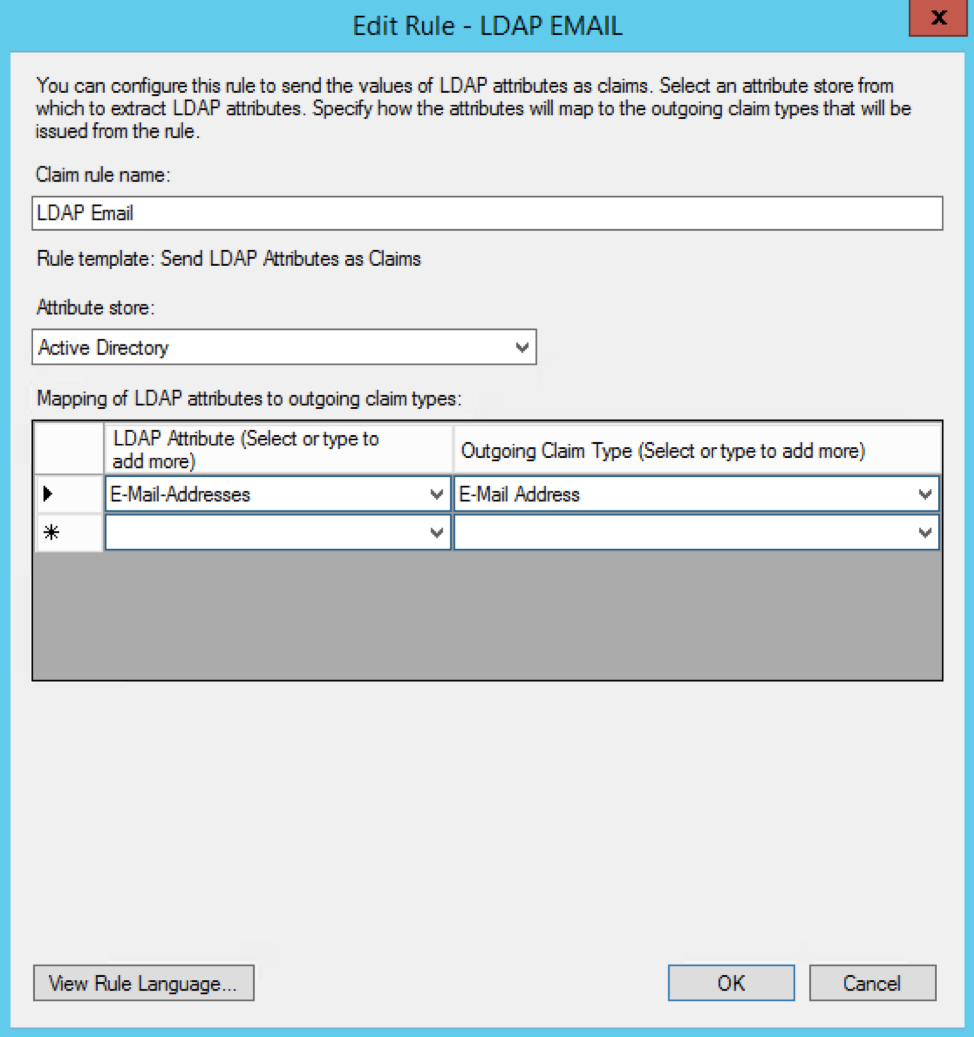

Nommez votre règle de revendication (par exemple, « E-mail LDAP ») et mappez l’attribut LDAP E-Mail-Addresses (Adresses e-mail) dans la colonne de gauche avec le type de revendication sortante E-Mail Address (Adresse e-mail) dans la colonne de droite.

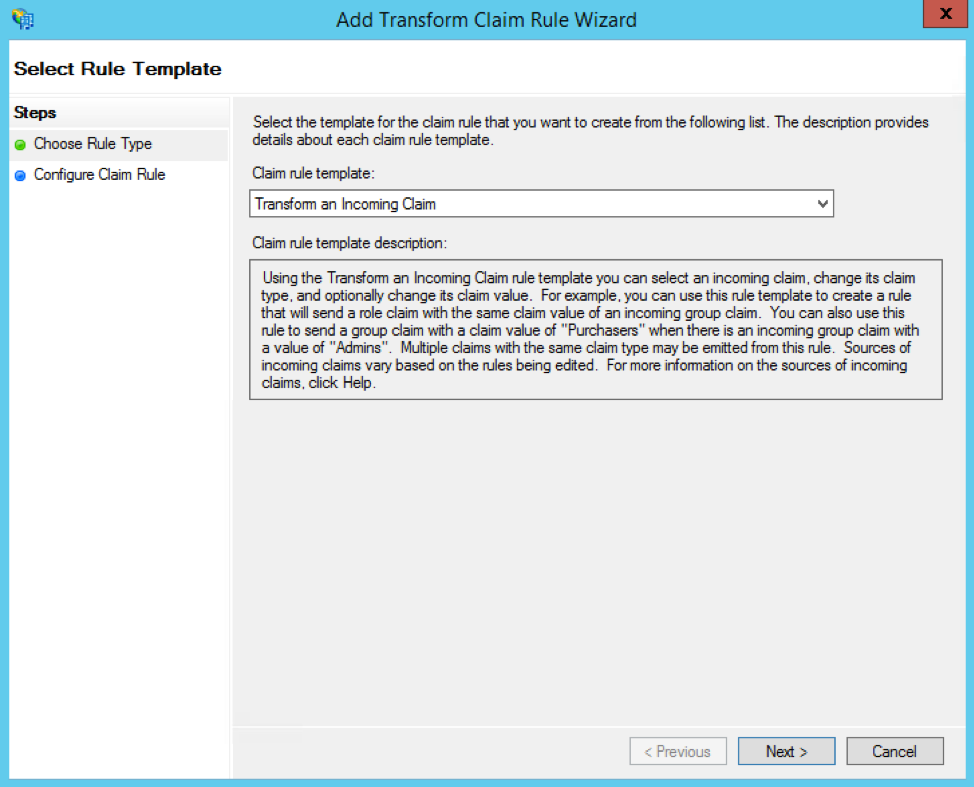

Vous devrez ajouter une autre règle de revendication de transformation ici. Cette fois, sélectionnez l’option Transform an Incoming Claim (Transformer une revendication entrante) dans le menu déroulant Claim rule template (Modèle de règle de revendication).

Nommez cette règle de revendication (par exemple, « Transformation d’e-mail »), puis définissez les valeurs suivantes :

- Définissez Incoming claim type (Type de revendication entrante) sur E-Mail Address (Adresse e-mail)

- Définissez Outgoing claim type (Type de revendication sortante) sur Name ID (ID de nom)

- Définissez Outgoing name ID format (Format d’ID de nom sortant) sur Email (E-mail)

- Sélectionnez le bouton radio Pass through all claim values (Transférer toutes les valeurs de revendication)

Airtable prend également en charge les cartes d’attributs supplémentaires suivantes :

- « urn:oid:2.5.4.4 » -> Basic Information (Informations de base) ; Last Name (Nom de famille)

- « urn:oid:2.5.4.42 » -> Basic Information (Informations de base) ; First Name (Nom de famille)

Lorsque vous avez terminé, cliquez sur le bouton OK pour enregistrer cette règle de revendication. Cliquez à nouveau sur OK pour quitter l’assistant Transform Claim Rule (Règle de revendication de transformation).

Ensuite, vous devrez modifier les propriétés de confiance d’Airtable. Dans l’onglet Advanced (Avancé), sélectionnez SHA-256 en tant qu’algorithme de hachage sécurisé. Puis, copiez le certificat X.509 suivant et enregistrez-le sous le nom airtable.crt (ou un nom similaire) :

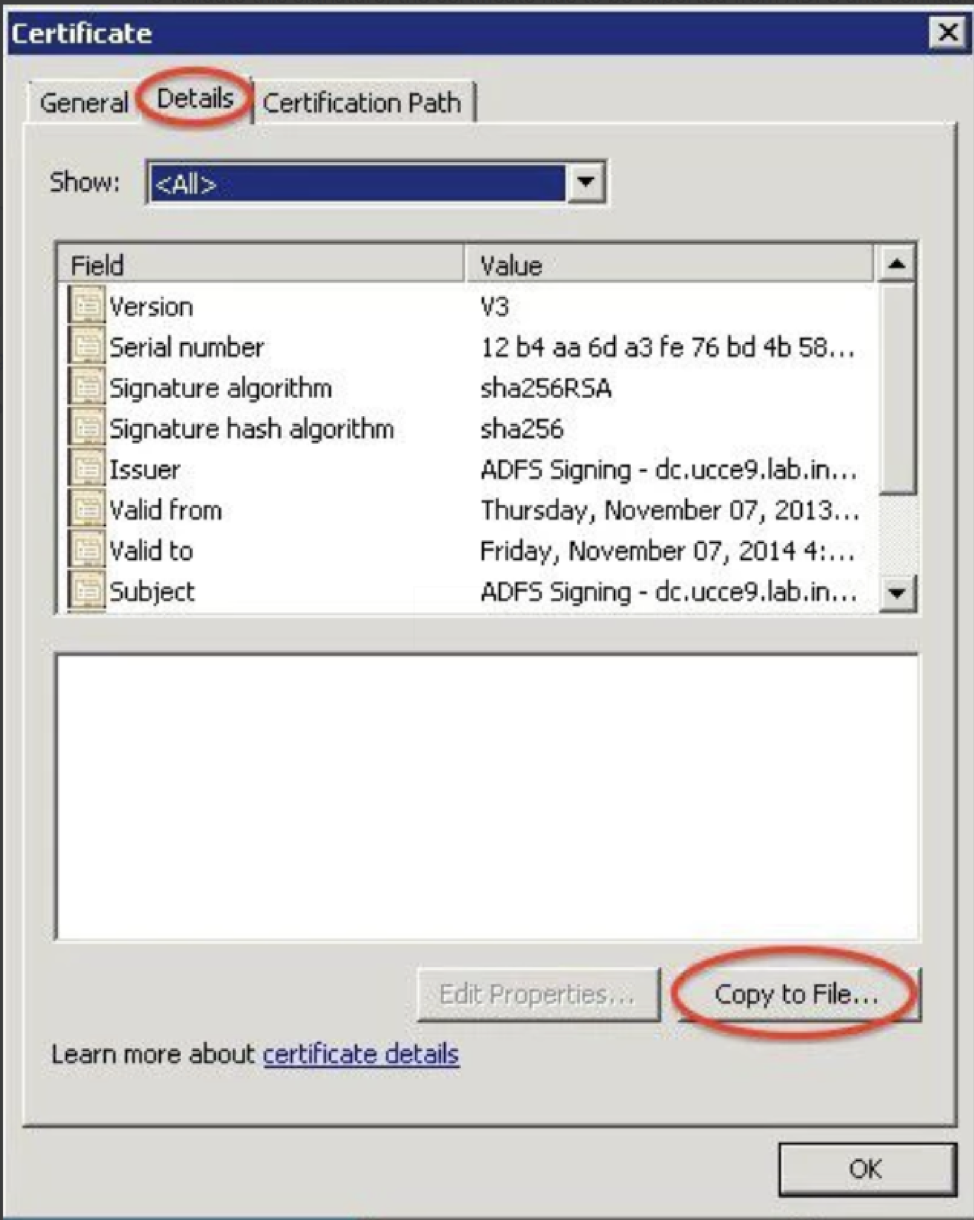

Sous l’onglet Signature, cliquez sur Add (Ajouter), puis chargez le fichier airtable.crt. Cliquez sur OK pour terminer. Vous devrez ensuite exporter votre certificat de signature de jetons. Dans ADFS, cliquez sur le dossier Certificates (Certificats), puis sur Token Signing certificate (Certificat de signature de jetons).

Cliquez sur l’onglet Details (Détails), puis sur le bouton Copy to File (Copier dans un fichier).

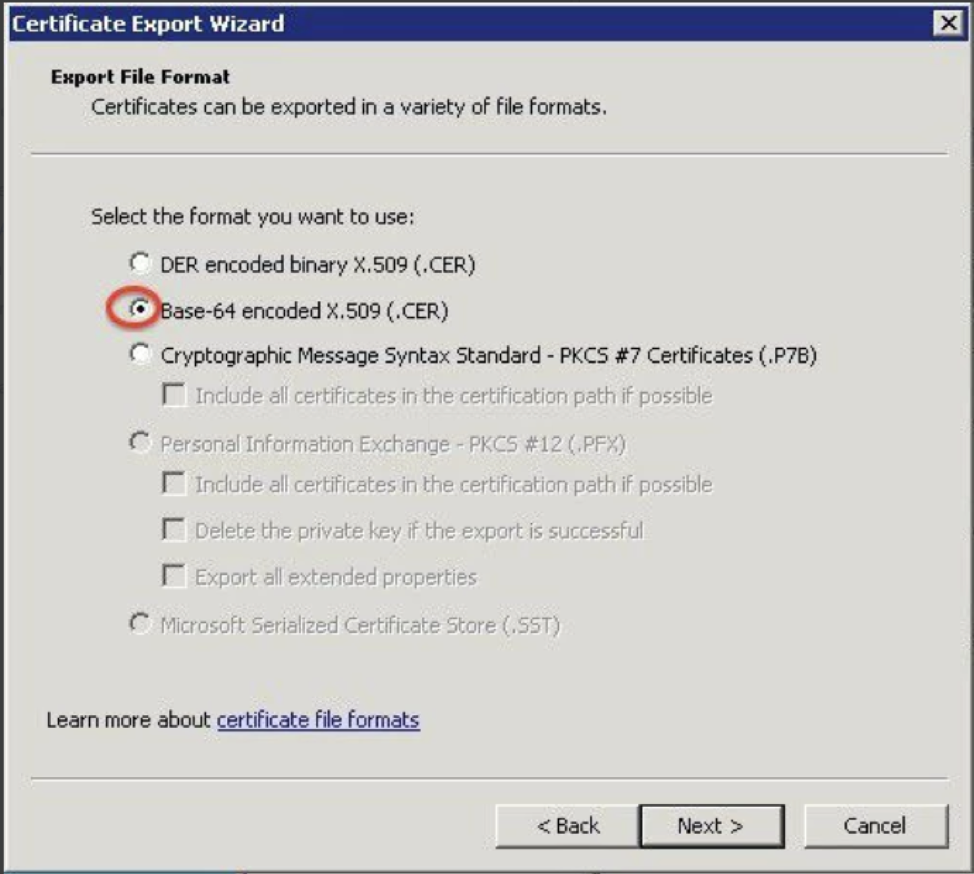

Exportez ensuite le tout en tant que fichier X.509 codé en base 64 (.cer).

Soumettez ensuite votre URL de connexion et votre certificat x.509 (vous pouvez ouvrir le fichier .cer dans un éditeur de texte, puis effectuer un copier-coller) en suivant les étapes décrites dans cet article.

Vous devriez ensuite pouvoir vous connecter depuis le site https://airtable.com/sso/login.

Dépannage

Si vous rencontrez le moindre problème ou que vous avez besoin d’aide, veuillez nous contacter. S’il existe des journaux ADFS pertinents (Control Panel [Panneau de configuration] -> Administrative Tools [Outils d’administration] -> Event Viewer [Observateur d’événements] -> Applications and Services Logs [Journaux des applications et des services] -> AD FS -> Admin), veuillez les inclure dans votre e-mail.